"DROWN" hakerlərə şifrələnməni qırmağa və həssas məlumatları, şifrələri, bank kartı nömrələrini, ticarət sirrlərini, maliyyə məlumatlarını və s. kimi həssas məlumatları ələ keçirməyə imkan verən təhlükəsizlik boşluğudur.

"DROWN" hakerlərə şifrələnməni qırmağa və həssas məlumatları, şifrələri, bank kartı nömrələrini, ticarət sirrlərini, maliyyə məlumatlarını və s. kimi həssas məlumatları ələ keçirməyə imkan verən təhlükəsizlik boşluğudur.

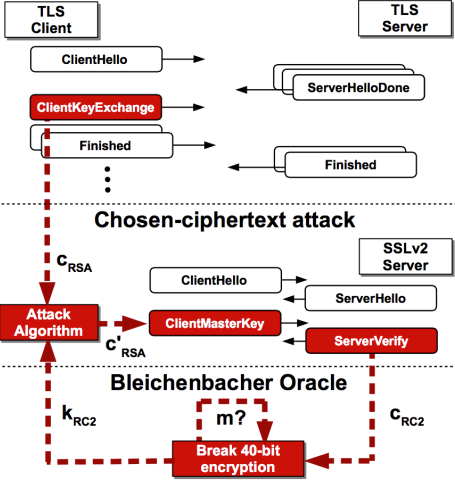

Open SSL-də aşkar olunan "DROWN" təhlükəsizlik boşluğu "SSLv2" istifadə edən serverlərə təsir göstərərək HTTPS-lə qorunan saytları deşifrə edir ki, bu da öz növbəsində şifrə və bank kartı nömrələrinin oğurlanması təhlükəsini yaradır. HTTPS serverlərinin təqribən 33 faizini həssas olduğu bu boşluq həm veb saytlar, həm də mail-serverlər və başqa TLS-asılı xidmətlər üçün təhlükə yaradır. Nəzərinizə çatdıraq ki, böyük istifadəçi kütləsinə malik olan veb saytlar sırasında "Yahoo", "Alibaba", "Weibo", "BuzzFeed", "Weather.com", "Flickr" və "Samsung" kimi saytların bu boşluğa qarşı həssas olduğu müəyyən olunub.

Server aşağıdakı hallarda bu hücuma həssas ola bilər:

- Əgər server" SSLv2" əlaqəsinə imkan verirsə, hücumu həyata keçirmək sadələşir. Müəyyən olunmuşdur ki, HTTPS serverlərinin 17 %- i hələ də "SSLv2" protokulundan istifadə edir.

- Serverin gizli açarı "SSLv2" protokolunu dəstəkləyən hər hansı servis üçün istifadə olunubsa, bu halda, “DROWN” boşluğu hakerlərə şifrələnmiş bağlantıları deşifrə etməyə və konfidensial məlumatları oxumağa imkan verir. Bir çox şirkətlər öz veb və ya e-poçt serverlərində eyni sertifikat və açarı istifadə edir. Bu halda əgər e-poçt server "SSLv2"ni dəstəkləyir, lakin veb server "SSLv2"ni dəstəkləmirsə , bədniyyətli TLS əlaqələrini qırmaq şansı əldə edəcək.

Hücumdan qorunmaq üçün veb brauzerlərin və başqa klient proqram təminatlarının edə biləcəyi bir tədbir yoxdur. Yalnız veb serverlər hücumdan qorunmaq üçün müəyyən tədbir görə bilər. "DROWN" hücumundan qorunmaq üçün SSLv2 deaktiv olunmalı, eləcə də, "SSLv2" server operatorlarının gizli açarlarının bu protokoldan istifadə edən başqa server proqramlarında istifadə olunmaması təmin olunmalıdır. Qeyd edək ki, "OpenSSL 1.0.2" itifadəçilərinə bu versiyanı "OpenSSL 1.0.2g" versiyası ilə, "OpenSSL 1.0.1" versiyasını isə "OpenSSL1.0.1s." versiyası ilə yeniləmək tövsiyə olunur. NSS 3.13 (Network Security Services) versiyasında "SSLv2" protokolu avtomatik deaktiv edilməlidir, lakin köhnə versiya istifadəçilərinin ən son versiyanı yükləmələri tövsiyə olunur.

Serverinizdə bu təhlükənin mövcud olub-olmamasını aşağıdakı keçid vasitəsilə yoxlaya bilərsiniz: