Müasir cəmiyyətdə informasiya texnologiyaları böyük üstünlüklərlə yanaşı, kibertəhlükəsizlik insidentlərinin geniş vüsət almasına şərait yaradır. Qlobal internet resurslarından istifadənin sürətlə artdığı bu dövrdə kibertəhlükəsizliyin təmin edilməsi vacib amillərdəndir. Ölkə üzrə kibertəhlükəsizlik mühitinin qorunmasının zəruriliyindən irəli gələrək Elektron Təhlükəsizlik Xidməti tərəfindən ölkədə mövcud və potensial kibertəhdid və hücumların aşkarlanması istiqamətində tədbirlər görülməkdədir. 2023-cü il ərzində aktiv fəaliyyəti ilə seçilən hədəflənmiş təhdid qrupunun son zamanlar ölkəyə yönəlmiş intensiv fəaliyyəti izlənilməkdədir. MuddyWater-in bundan öncə istifadə etdiyi komanda idarəetmə mərkəzlərinin (C2) və alətlərin dəyişməsinə baxmayaraq, metodlar əvvəlki kimi qalmaqdadır. Xidmət tərəfindən aparılan monitorinq nəticəsində 2024-ci ilin oktyabr ayı ərzində adıçəkilən kiber təhdid qrupu tərəfindən dövlət orqanlarına və özəl sektora yönəlik hücumlar müşahidə edilməkdədir. Bununla əlaqədar Xidmət tərəfindən qrupun fəaliyyəti və istifadə etdikləri hücum texnikası barəsində, həmçinin hücum vektoruna qarşı qabaqlayıcı tədbirlərin görülməsinə dair məlumatlar təqdim edilir.

Kiber təhdid qrupu və idarəetmə mərkəzləri:

MuddyWater-in istifadə etdiyi alətlər əsasən zərərli proqram təminatı yükləmək, məlumat toplamaq və sistemlərə uzunmüddətli giriş əldə etmək məqsədləri üçün hazırlanıb. Onların əsas alətləri arasında fişinq kampaniyaları ilə yayılan zərərli kodlar və müxtəlif manipulyasiya edilmiş fayl formatları mövcuddur. Bu alətlər tez-tez hədəf alınan təşkilatların istifadə etdiyi platformalar və sistemlərlə uyğunlaşdırılmaqla, hücumların daha təsirli olmasına və aşkarlanmadan həyata keçirilməsinə şərait yaradır. Qrupun istifadə etdiyi idarəetmə mərkəzləri bunlardır:

- DarkBeatC2

- SimpleHarm

- MuddyC2

- PhonyC2

- MuddyC2Go

Qeyd edilən qrup tərəfindən istifadə edilən əsas hücum vektoru aşağıdakı şəkildə göstərilmişdir:

Təhlükəsizlik pozuntusunun indikatorları (İOC):

Aşağıdakı göstəricilər (hash-lar) MuddyWater fəaliyyətləri ilə bağlı olan sistemlərdə mövcud dəlilləri aşkarlamağa kömək edən əsas indikatorlardır:

- 87b45bd148781c1812293a28cf27e35b

- f92d80eb9934860a02c7596cfbf300c62328deab

- f51ef19221baee188df87eae76e12c672785445306fbad1b1cc94828820cd557

- 6ecc1337936a6464424eecee32d7ce2f

- 5c0c90441b7f2bb38f85d5422237115f00cf3f72

- 4133ba05e42f4f302652f79ae65c4f81a6a0d617a7d36752a4be14abe3aee502

Bu haş (hash) göstəriciləri zərərli faylların bir hissəsi olaraq hədəf sistemlərdə aşkarlana bilər, həmçinin hər bir indikator (IOC) hücumların təyini və qarşısının alınması üçün əhəmiyyətli dəlil təqdim edə bilir.

Ümumi hücum metodları

MuddyWater hücum metodları adətən aşağıdakı taktikalara əsaslanır:

- Fişinq və sosial mühəndislik: Hədəfə uyğunlaşdırılmış fişinq e-poçtlar və sosial mühəndislik taktikaları ilə zərərli kodların sistemə daxil edilməsi təmin edilir;

- Zərərli faylların istifadəsi: Microsoft Office sənədləri, PDF və ya skriptlərdə yerləşdirilən zərərli kodlar vasitəsi ilə hədəf sistemlərində icra olunur;

- Komanda və idarəetmə mərkəzləri: C2 serverlər vasitəsilə cihazları uzaqdan nəzarət altında saxlayaraq, məlumatları ötürmək və icra əmrləri vermək üçün istifadə edilir.

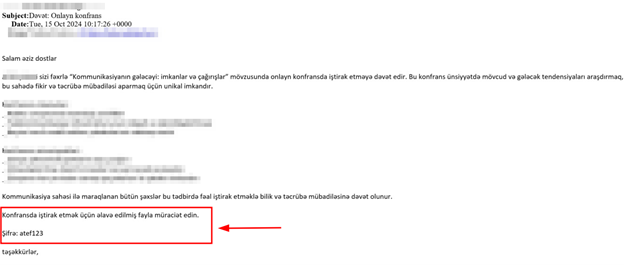

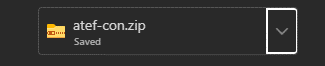

İstifadə edilən hücum taktikasında müşahidə edilən e-poçt və əlavə edilmiş fayllar üzrə nümunələr aşağıda göstərilmişdir.

Kiberhücumun qarşısının alınması məqsədi ilə tövsiyyə edilən tədbirlər:

1. Son nöqtə (End-point) təhlükəsizliyinin gücləndirilməsi

- Qeyd edilmiş təhlükəsizlik pozuntusunun indikatorlarının sisteminizə əlavə edilməsi;

- Zərərli proqram təminatlarının aşkarlanmasını təmin edən antivirus və EDR sistemlərinin müntəzəm olaraq yenilənməsi;

- Kompüterlərdə davamlı olaraq yoxlamaların aparılması və məhdudiyyətlərin tətbiq edilməsi.

2. Elektron poçt sisteminin təhlükəsizliyinin gücləndirilməsi

- Fişinq və sosial mühəndislik təhdidlərinin qarşısının alınması, o cümlədən zərərli e-poçtları təyin etmək üçün e-poçt təhlükəsizlik sistemlərinin (SPF, DKIM, DMARC) tətbiq edilməsi;

- Şübhəli qoşmalardan irəli gələ təsirin qarşısının alınması üçün .doc, .xls və ya makro kimi faylların kompüterə və ya serverə yükləmə prosesinin xüsusi diqqət mərkəzində saxlanılması.

3. Sistem və tətbiqlərin yenilənməsi

- Patch Management sistemləri quraraq OS və tətbiqlərin müntəzəm olaraq yenilənməsi. Belə ki, MuddyWater hücumları adətən tanınmış zəifliklərdən istifadə edir, buna görə müntəzəm yeniləmələr çox vacibdir.

- Zəifliklərin aşkar edilməsi və aradan qaldırılması üçün zəiflikləri avtomatik aşkar edən (Vulnerability Assessment) proqram təminatlarının tətbiq edilməsi.

4. Şəbəkə təhlükəsizliyi və monitorinqi

- Anomaliya aşkarlayan Nəzarət Alətlərinin tətbiq edilməsi və şəbəkədə anormal fəaliyyətlərin diqqətdə saxlanılması;

- Firewall, IDS/IPS təhlükəsizlik avadanlıqlarının quraşdırılması, həmçinin şübhəli IP-lərin və URL-lərin bloklanması.

5. Giriş idarəetməsi və icazələrin təhlili

- Çox faktorlu doğrulamanın (MFA) tətbiq edilması. Təkcə şifrələrlə kifayətlənməyərək kiberdələduzlar üçün giriş imkanını azaltmaq məqsədilə istifadəçi girişlərinin məhdudlaşdırılması;

- Minimal icazə prinsipinin tətbiq edilması və işçilərin yalnız işləri üçün zəruri olan məlumatlara daxil olmasının təmin edilməsi.

6. Təlim və maarifləndirmə

- Əməkdaşların təhlükəsizlik riskləri haqqında məlumatlı olması, o cümlədən fişinq və sosial mühəndislik hücumlarına qarşı hazırlıq səviyyəsinin yüksəldilməsi üçün müvafiq təlimlərin keçirilməsi;

- Fövqəladə hallara hazırlıq səviyyəsinin yüksəldilməsi üçün müvafiq fəaliyyət planlarının hazırlanması və əməkdaşların mütəmadi olaraq təlimatlandırılması. Zərərli e-poçt və ya sənədlərlə qarşılaşdıqda yerinə yetirilməsi tələb olunan tədbirlər barədə tövsiyələrin verilməsi.

Bu tədbirlər MuddyWater hücumlarına qarşı sistemləri hazırlamaq və potensial təhlükələri aşkar etmək üçün vacib addımlardır.